本手册提供Linux系统下快速排查病毒威胁方法流程,适用于Centos、Ubuntu、Debian等操作系统。

1.识别现象

通过系统状态、历史行为、配置文件等,确认系统是否存在异常。

1.1 CPU/内存利用率是否异常

查看高CPU/内存使用进程(降序):

top ps -aux --sort=-%cpu|more ps -aux --sort=-%mem|more |

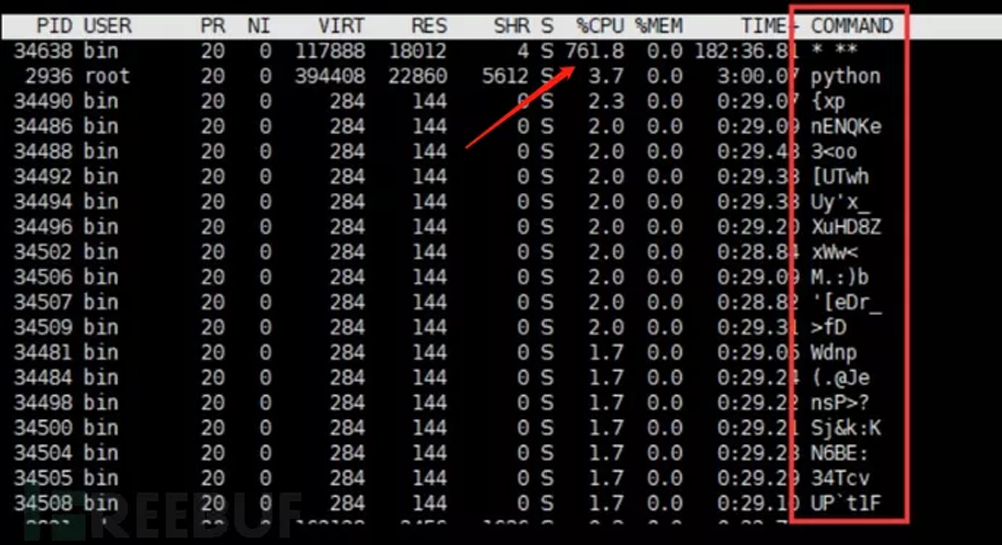

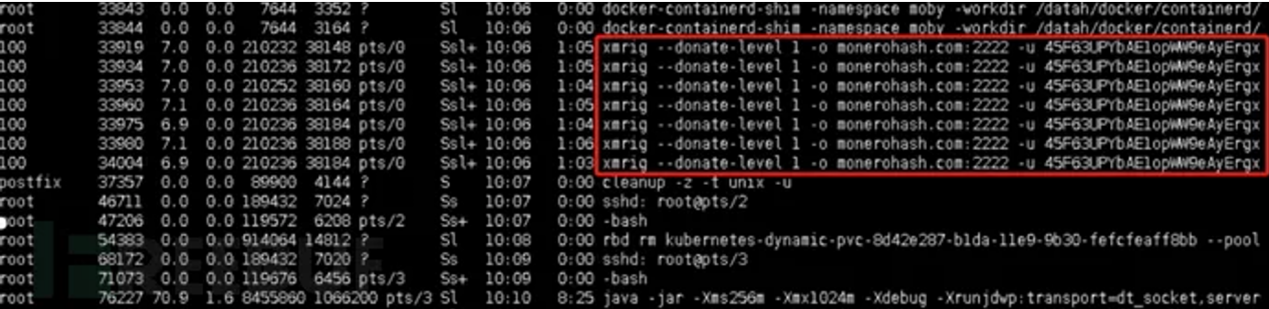

关注高内存占用和cpu占用高的进程。如果内存占用高,则可能为内存型DoS病毒。如果cpu占用高,且进程为多线程,并伴有外连行为,则大概率为挖矿木马;如果外连行为数量多,且连接端口为常见远程服务端口,则大概率为横向扫描工具;如果外连行为数量多,连接类型和端口各异,则大概率为僵尸网络DDoS病毒。

1.2是否存在可疑进程

查看所有进程及完整命令行:

ps aux | grep atw 或 ps aux | grep ptuf |

若命令行出现 URL、base64、curl、wget 等可疑内容,多半为病毒下载器。

排查进程分析过程中的一些排查命令:

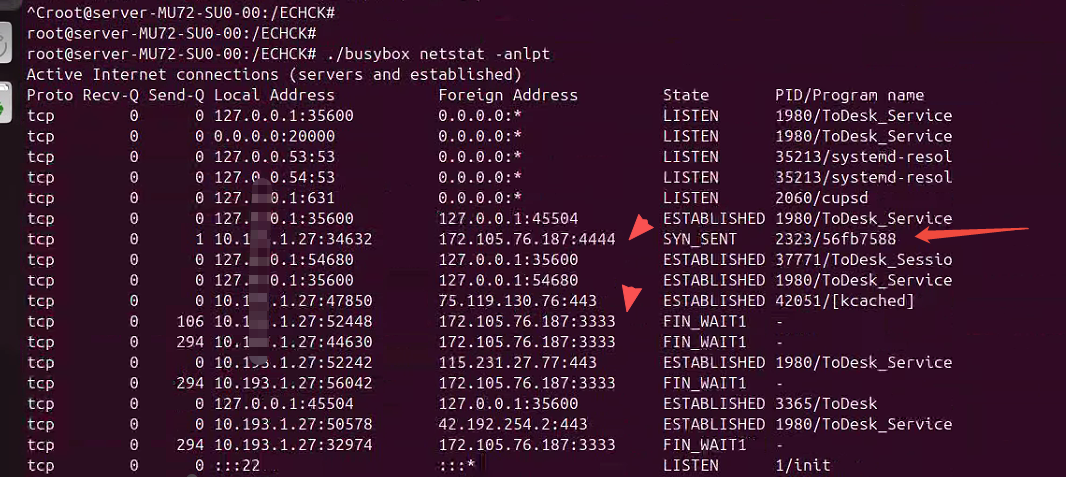

1.3查看可疑网络连接

使用命令查看所有异常网络连接

查看是否存在不明IP地址和端口的连接,同时检查这些连接对应的进程名,是否为异常进程或其他未知进程(攻击者可能改变恶意进程名)。

查看外联互联网IP,提取到网站https://x.threatbook.com/查看是否为恶意地址

若出现无法显示PID或者网络连接的进程,则使用busybox软件查看。

chmod +x busybox ./busybox netstat -anlpt |

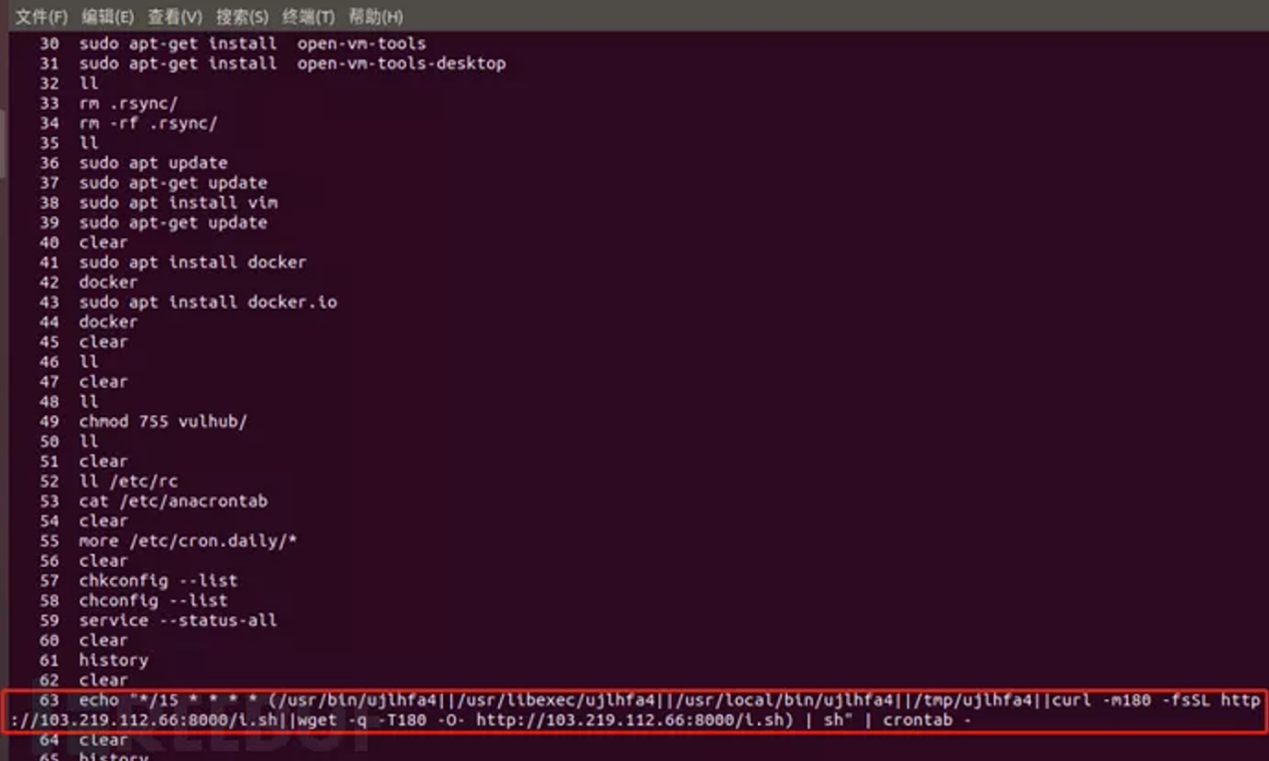

1.4查看可疑历史命令

若出现 curl/wget + 执行脚本等行为,则需重点关注。

1.5查看系统配置文件

审查/etc/cron*目录下的配置文件,查看是否存在未授权或异常的条目。确保没有恶意脚本被设置为自启动。同时,检查~/.ssh/authorized_keys中是否存在未授权的公钥信息。

2.持久化检查

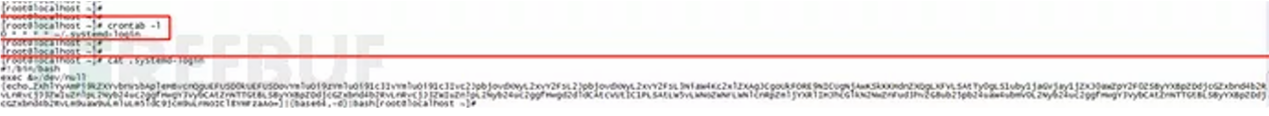

检查可疑定时任务,若不是自己设置的定时任务,很可能是病毒。

查看用户 Crontab:

查看系统 Anacron:

3.检查恶意驱动 /Rootkit

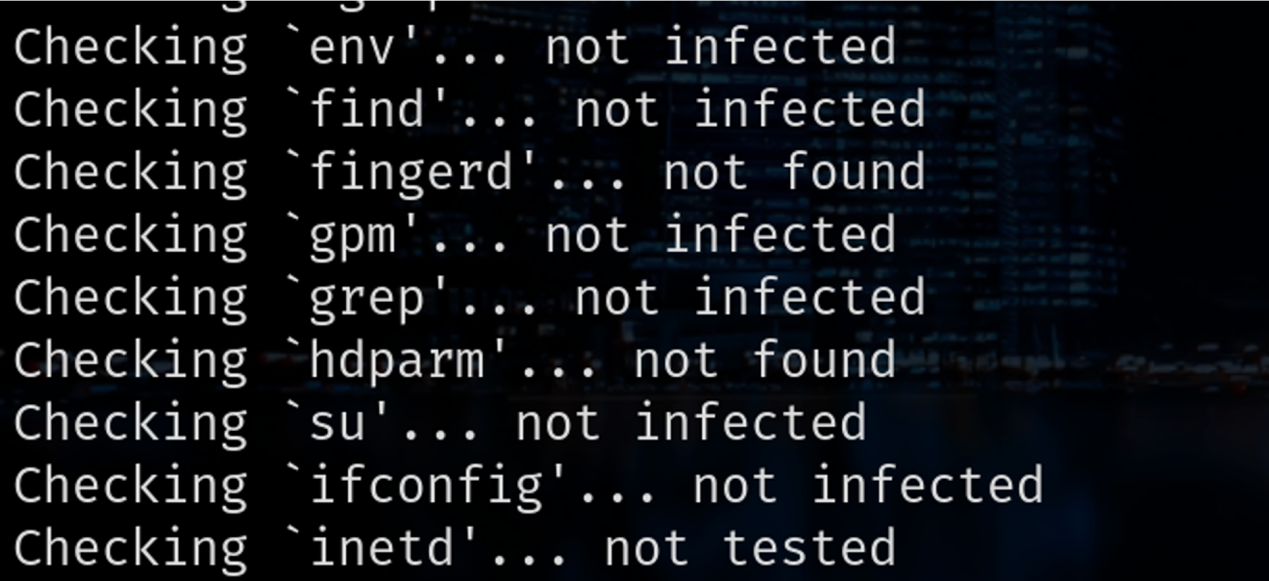

3.1chkrootkit 扫描

wget ftp://ftp.chkrootkit.org/pub/seg/pac/chkrootkit.tar.gz tar zxvf chkrootkit.tar.gz cd chkrootkit-0.58b make sense ./chkrootkit |

若均为 not infected 或 not found,则未被感染

3.2rkhunter扫描

wget https://downloads.sourceforge.net/project/rkhunter/rkhunter/1.4.6/rkhunter-1.4.6.tar.gz tar zxvf rkhunter-1.4.6.tar.gz cd rkhunter-1.4.6 ./installer.sh --install rkhunter --update rkhunter --check |

如果有 Warning,说明系统文件可能被感染。

4.SSH弱口令排查

SSH爆破是Linux病毒传播最常见的方式之一,这里分别介绍CentOS/REHL系和 Ubuntu/Debian系下登录记录排查命令。

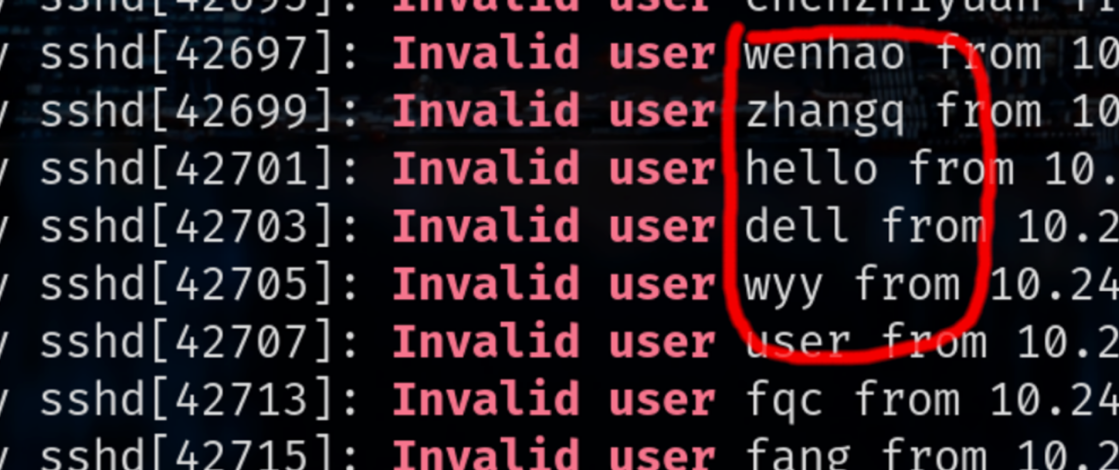

4.1查看登录失败记录

Ubuntu/Debian系统:

grep "Invalid user" /var/log/auth.log |

CentOS/REHL系统:

grep "Failed password" /var/log/secure |

如果有大量的无意义用户名,说明已经被爆破攻击。

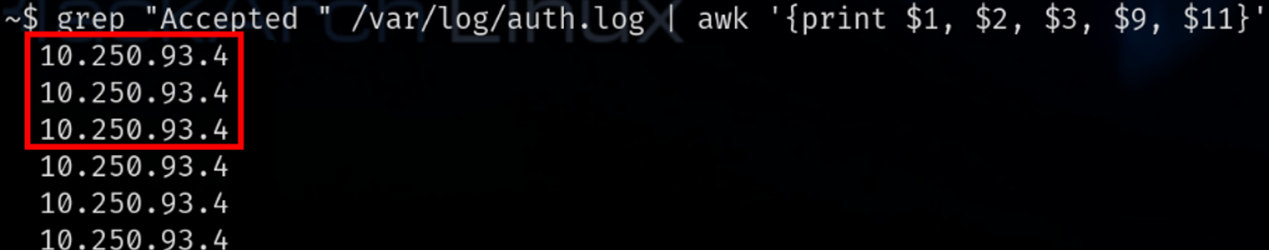

4.2查询成功登录记录

Ubuntu/Debian 系统:

grep "Accepted " /var/log/auth.log | awk '{print $1, $2, $3, $9, $11}' |

CentOS/REHL 系统:

grep "Accepted password" /var/log/secure |

查看结果是否为本地机器IP(注意是本地机器,不是远程机器上的IP),否则已被可疑用户登录。

4.3查询本机IP方法

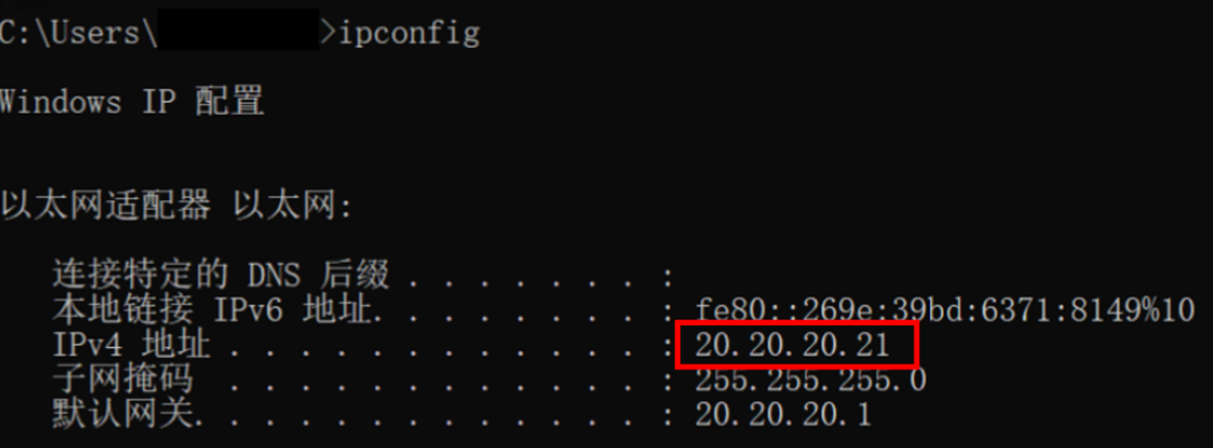

在 Windows下按Win+R,输入cmd回车,输入ipconfig 回车,即可查看本机的ip地址

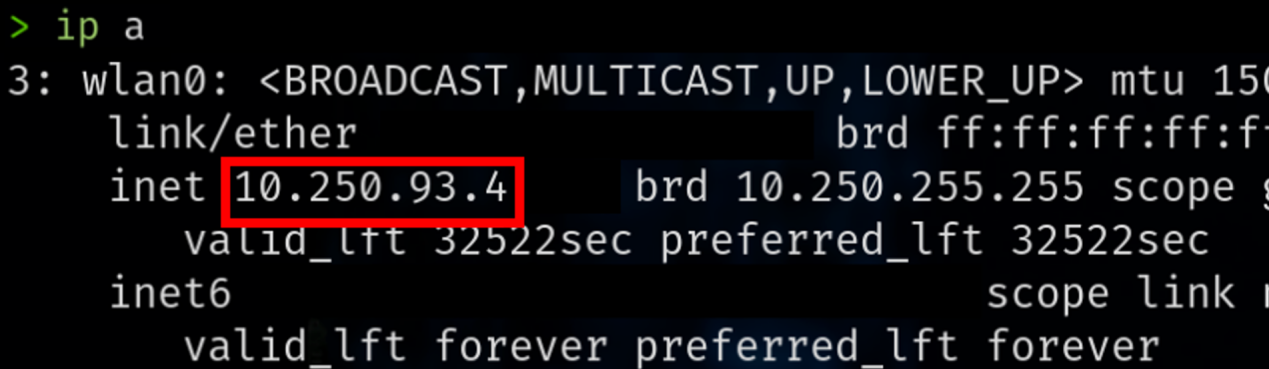

Linux系统输入下列命令查看

或者

若IP都是自己的终端就没问题,若非自己终端设备,说明有可能被入侵,应立即修改密码。

温馨提示:请对科研终端服务器设置成强密码,安装杀毒软件,学校提供安天智甲linux端下载(下载地址:https://zb.hit.edu.cn/soft?categoryid=14),有任何问题可联系0755-26033737进行协助。